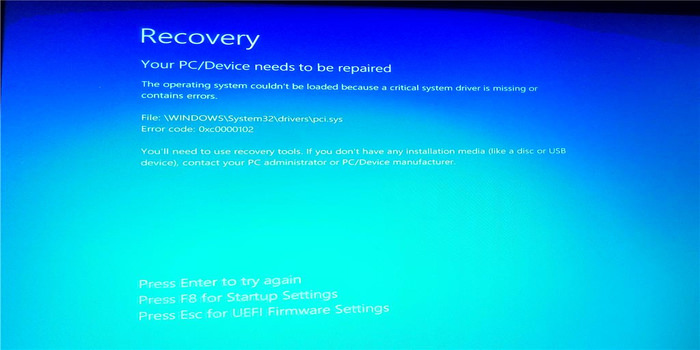

یکی از پژوهشگران امنیت سایبری که در توییتر با حساب کاربری SandboxEscaper شناخته میشود، چهارمین آسیبپذیری روز صفرم (0-day) خود را منتشر کرد که روی سیستمعامل ویندوزکشف کرده است. این آسیبپذیری به نفوذگر اجازه میدهد فایلها را با دادههای نامتعارف یا دلخواه دوبارهنویسی کند. نتیجهی اجرای کُد PoC منتشرشدهی این پژوهشگر بازنویسی فایل pci.sys با دادههای مخدوش دربارهی اطلاعات نرمافزاری و سختافزاری ویندوز را باعث میشود. درنهایت این فرایند، پیغام WER برای قربانی نمایش داده و به ورود سیستمعامل به حالت Recovery Mode منجر میشود.

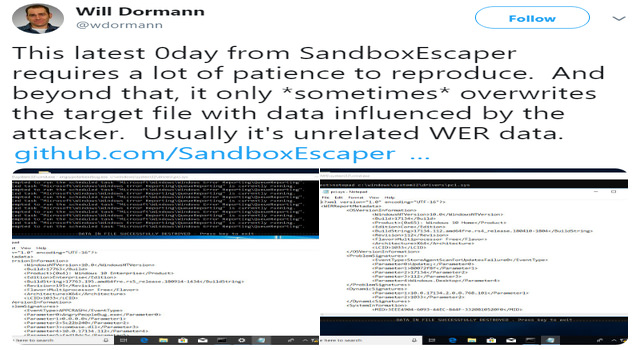

در توضیحات منتشرشدهی SandboxEscaper اعلام شده که اکسپلویت (Exploit) نوشتهشده محدودیتهایی دارد و در برخی پردازندهها، امکان اجرای آن مقدور نیست. بهعنوان مثال، این اکسپلویت در پردازندههای تکهستهای بهدرستی پاسخگو نیست. همچنین، اعلام شده که برای اجرای موفقیتآمیز این آسیبپذیری در برخی حالات زمان بیشتری لازم است و در مواقعی که شرایط Race Condition اتفاق بیفتد، امکان اجرانشدن این اکسپلویت وجود دارد.

ویل دورمن، عضو تیم کشف آسیبپذیری CERT/CC، صحت این آسیبپذیری را اعلام کرد و همچنین توضیح داد عملیات دوبارهنویسی فایلها موقتی است. میتجا کولسک، از پژوهشگران مرکز Acros Security، در پاسخ به صحبتهای دورمن اعلام کرد موضوع دائمینبودن اجرای اکسپلویت مهم نیست و تأیید نفوذ مهاجم برای اثباتش کافی است.

تا وقتی هدف اکسپلویت بازنویسی فایل pci.sys باشد، امکان حملهی DoS روی سیستمعاملهای ویندوزی بدون دسترسیداشتن ادمین وجود دارد. همانطورکه میدانیم، pci.sys کامپوننتی سیستمی است که برای بوتشدن صحیح سیستمعامل ضروری است و بخشهای مختلف فیزیکی در ارتباط با سیستمعامل را بررسی میکند. دورمن توضیح میدهد که امکان انتخاب فایلهای دیگر برای دوبارهنویسی وجود دارد و در این مثال، انتخاب فایل pci.sys فقط برای اثبات این موضوع است. در این آسیبپذیری، دوبارهنویسی فایلهای مهمی ممکن است که دسترسی به آن وجود ندارد. همچنین، SandboxEscaper در توضیحات مربوط به اکسپلویت خود گفته امکان غیرفعالکردن آنتیویروسها از این مجرا وجود دارد. او در توییتش بیان کرده این آسیبپذیری را ازطریق ایمیل به مرکز پاسخگویی امنیتی مایکروسافت MSRC اطلاع داده است.

درباره این سایت